中国网络安全等级保护2.0已经颁布并生效,AWS上的很多客户都在不断加固自己的工作负载以满足监管部门的要求。我们根据等级保护2.0的范围划分,结合AWS安全最佳实践,以通用工作负载为例,提出架构层面的建议。本文以等级保护2.0的三级要求为目标,对其中的网络与通信部分的内容进行探讨,更多的内容我们会在后续的文章中阐述。详细介绍页入口:https://aws.amazon.com/cn/blogs/china/discussion-on-aws-cloud-workload-level-3-requirements/

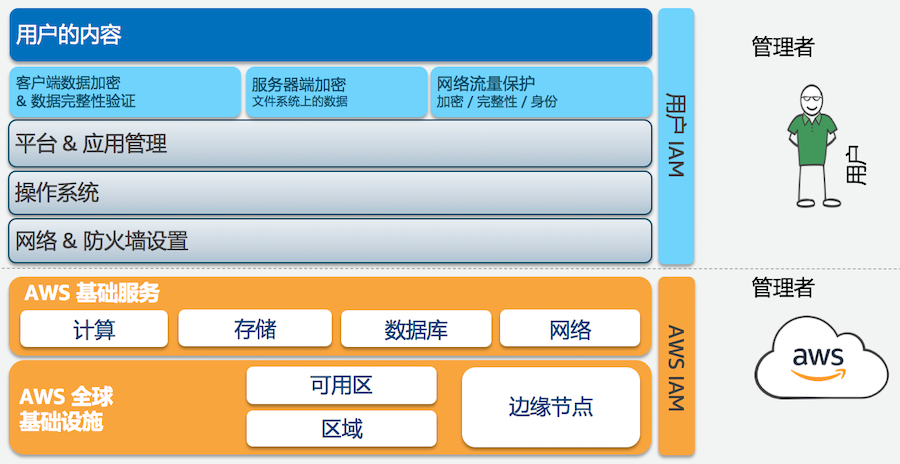

AWS安全责任共担模型介绍

Amazon Web Services在云中提供安全的全球基础设施和服务。客户可以使用AWS作为基础来构建系统,并构建利用AWS特性的应用。在安全和合规方面,客户需要首先熟悉AWS的安全责任共担责任模型:

该模型要求AWS和客户共同努力实现安全目标。AWS提供安全的基础设施和服务,而客户负责安全的操作系统、平台和数据。为了确保安全的全局基础设施,AWS配置基础设施组件,并提供可以用来增强安全性的服务和特性,比如身份和访问管理(IAM)服务,您可以使用它来管理AWS服务子集中的用户和用户权限。

AWS不仅提供基础设施类的资源,还有其他类型的服务,我们将它们分为三个主要类别:基础设施、容器和抽象服务。根据如何交互和访问功能,每个类别都有稍微不同的安全所有权模型。以基础设施服务为例,如Amazon EC2、Amazon EBS和Amazon VPC,运行在AWS全球基础设施之上。为了确保服务的安全性,AWS为我们提供的每一种不同类型的服务提供了共享的责任模型。

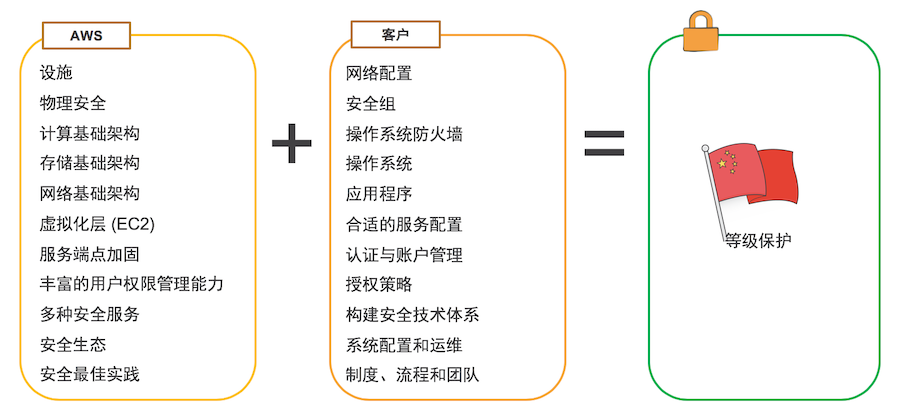

基于这个模型,在AWS云端部署符合等级保护2.0的应用系统,需要AWS提供符合等保的云基础设施,同时要求客户的应用,也能满足等级保护的要求。

AWS把安全作为Job 0的工作,并不断改进的平台文化,并持续的审查与安全保证项目,确保对AWS超大型服务端点的保护,客户在AWS云端部署应用,对于安全合规,可以通过云平台直接获得基础设施的的合规性认证,花费更少的精力去获得应用层的认证,客户可以基于AWS提供审计关键安全管控或发布企业自身的安全规范。

等级保护方面,我们结合责任共担模型,以及AWS云的安全最佳实践和合作伙伴生态系统,对客户给出AWS云端技术方面建议,具体的要求需要遵循监管机构的要求和评测机构的建议。

特别说明

本文把技术建议分为基础安全合规参考架构和增强型安全合规参考架构,基础安全合规架构是根据当前客户等保合规经验以及AWS安全最佳实践总结的结果,增强型指的是当你的目标不仅限于通过等级保护2.0三级的认证,还有更高的安全合规需求时可以参考的建议。

本文提到管理建议,是从技术的角度出发总结出的和技术架构密切相关的管理建议,仅仅技术部署并不能完全符合等保合规的要求,合理的使用各种技术和工具,并持续保持关注和运维管理也非常重要。

虽然本文内容来自AWS最佳实践,但是客户最终还需要根据监管机构的要求,再通过AWS提供的服务和安全的实践,选择适合的方法和手段来满足等级保护2.0的要求。

AWS云端等保的对象问题

早期版本的等级保护的出发点是基于传统的工作负载部署模式,在2.0的版本中,针对云端的部署提出了特有的要求。本文讲结合两者的内容,从网络与通信的角度讨论在AWS云上构建符合等保的设计,部署和管理云端应用。

针对传统的部署模式,网络与通信安全相关的要求是针对传统网络设备以及传统网络组件比如路由器、交换机和防火墙提供网络通信功能的设备等。这些管控对象,在AWS云端需要考虑的是网络相关的服务和组件,如:VPC,DX, VPN,Firewall, WAF的实例,NAT Instance,Bastion instance等。

对应的安全防护措施,就会映射到VPC的NACL,安全组和众多第三方产品和方案比如ATP攻击防护工具,网络管理工具,安全日志搜集与处理工具,抗DDoS攻击的方案或者平台等。

等保2.0中网络与通信安全的处理探讨

针对等保2.0在网络与通信安全7个方面的要求,我们结合AWS云端的技术特点,详细分析了需要考虑部署的工具和方案,并根据AWS安全最佳实践来使用这些工具来满足等级保护的要求。

网络架构

|

AWS对象 |

管控方法 |

|

1) 根据AWS Landing Zone,针对不同业务应用,不同阶段(开发,测试,运维)采用不同的网络架构设计,为管理功能,共享服务,安全等设计不同的账号结构和VPC网络整体框架。 2) 合理设计并配置VPC,划分不同子网,尽量减少暴露面,根据最小权限原则配置route table,Security Group和ACL,VPC peering等 3) 在客户VPC建立系统安全防护机制,包括:防火墙,IDS/IPS,APT系统 4) 根据等级不同设置VPC边界访问控制策略与规则 5) 监控评测对象的CPU,内存,网络带宽使用率,确保不超过70%。采用监控工具或者自动化手段并启用告警通知功能 6) 针对网络组件,采用弹性扩展和高可用的架构部署,采用Auto Scaling/ELB/Multi-AZ/CloudFront等减少对单点网络的依赖 7) 监控评测对象的网络带宽使用率 8) 网络组件的计算资源需要选择正确的EC2类型以保证实例的带宽 9) 采用AWS托管服务 |

|

AWS服务 |

CloudWatch, VPC, Direct Connect, WAF*, NAT, VPN |

|

第三方的方案 |

网络监控工具:Zabbix,普罗米修斯等开源工具和Dynatrace等其他商业监控工具 防火墙Firewall:FortiGate,Palo Alto NGFW,Checkpoint NGFW等 Web应用防火墙:FortiWeb,绿盟WAF,百度安全云WAF,绿盟vWAF等 堡垒机Bastion:绿盟堡垒机,安恒堡垒机,云安宝等 日志分析工具: FortiAnalyzer,ELK,Dynatrace,浦翔等 专线和VPN,SD-WAN:运营商,中企通信,GreenWAN |

技术相关管理建议:

- 建立关键资产管理清单并执行巡检

- 预测业务高峰的网络流量,并针对业务高峰采取加强监控与巡检措施

- AWS Security best practice

增强型的要求:

- 自动扩展网络设备的处理能力

- 自动化的故障处理,持续的监控

- 下一代防火墙NGFW

- 日志分析工具

通信传输

|

AWS对象 |

管控方法 |

|

1) 使用SSH和HTTPS进行通信:针对EC2,采用SSH访问,或者SSM访问,针对Web应用,使用ELB https功能特性 2) 使用ACM,为通信传输提供证书,确保报文的完整性和保密性 |

|

AWS服务 |

ELB,System Manager,ACM*, IPSec VPN* |

|

第三方的方案 |

堡垒机Bastion:绿盟堡垒机,安恒堡垒机,云安宝等 证书签发和管理:Symantec等 |

技术相关管理建议:

- 无

增强型的要求:

- 无

边界防护

|

AWS对象 |

管控方法 |

|

1) 边界通过防火墙、UTM、安全网关、路由器、交换机等进行访问控制 2) 在VPC公有子网采用安全控制机制控制访问:ACL,Security group, 3) 合理配置NAT Gateway,堡垒机 4) 启用CloudWatch和CloudTrail对账号登录的行为监控和记录 5) 使用监控工具如CloudWatch或第三方工具,对边界防护的服务和资源提供报警功能 |

|

AWS服务 |

CloudWatch, VPC, Lambda, SNS, Transit VPC |

|

第三方的方案 |

下一代防火墙: FortiGate,Palo Alto NGFW,Checkpoint NGFW等 UTM: 监控工具:Zabbix,普罗米修斯等开源工具和其他商业监控工具 堡垒机Bastion:绿盟堡垒机,安恒堡垒机,云安宝等 WAF:FortiWeb,绿盟WAF,百度安全云WAF,绿盟vWAF等 |

技术相关管理建议:

- 定期审计监控以及安全组,访问控制列表的策略

- 根据应用运行模式,预测业务高峰并针对业务高峰采取加强监控与巡检措施

- AWS安全最佳实践

增强型的要求:

- UTM,安全网关等

- NGFW

- 自动化的故障处理,持续的监控

入侵防范

|

AWS对象 |

管控方法 |

|

1) 部署了独立的的入侵防范系统,、特征库更新及时,监视行为类型全面,部署覆盖被测系统主要安全区域 2) 网络相关服务与资源的日志行为分析,对网络攻击行为全面记录,对网络攻击行为告警 3) 对网络攻击行为回溯 4) 部署反ATP工具和网络回溯系统,规则库及时更新升级,检测异常流量,大规模攻击流量,提供用户行为的监控与告警功能 5) 提供流量清洗能力 6) 向云用户提供互联网内容发布的监测功能 |

|

AWS服务 |

CloudWatch, VPC, Lambda, SNS, Transit VPC,Security Hub*, GuardDuty* |

|

第三方的方案 |

高级威胁检测系统: DDoS缓解:三个运营商,绿盟云清洗,百度安全宝,安全狗 IDS/IPS:亚信安全Deep Security |

技术相关呢管理建议:

- 定期检查系统运行情况

- 对安全相关日志进行行为分析

增强型的要求:

- IDS/IPS运行有效,特征库更新及时(一个月内至少),监控全面,覆盖被检测系统

- 部署高级威胁检测系统,对网络攻击行为进行回溯

恶意代码

|

AWS对象 |

管控方法 |

|

1) 在网络关键节点部署恶意代码检测清除工具,垃圾邮件检测与防护工具,及时更新恶意代码库 2) 在网络关键节点部署垃圾邮件检测与防护工具,及时更新策略库 3) 对边界防护设备如防火墙,重要网络节点入Transit VPC,堡垒机等进行安全审计 |

|

AWS服务 |

|

|

第三方的方案

|

NGFW:FortiGate,Palo Alto NGFW,Checkpoint NGFW等 UTM:SOPHOS |

管理建议:

- 定期检查系统运行情况,定期更新病毒特征库,恶意代码库,反垃圾邮件策略库

增强型的要求:

- 反垃圾邮件网关

- UTM

- 下一代防火墙NGFW

安全审计

|

AWS对象 |

管控方法 |

|

1) 部署安全审计系统,对防火墙,堡垒机,VPC,安全组等启用审计功能 2) 定期进行审计,保证升级内容完整性 3) 定期备份审计日志到S3,并使用S3权限控制机制防止日志信息被删除,修改和破坏。使用S3层次备份特性,分层保存备份 4) 审计记录保存时间不低于六个月 |

|

AWS服务 |

VPC,Security group,CloudTrail,Elastic Search |

|

第三方的方案 |

NGFW:FortiGate,Palo Alto NGFW,Checkpoint NGFW等 审计:德勤,PwC,KPMG 堡垒机:绿盟堡垒机,安恒堡垒机,云安宝等 上网行为管理系统: |

技术相关管理建议:

无

增强型的要求:

- 审计记录记录信息齐全且正确有效,且使用统一时间同步

- 采用S3的权限控制和多版本管理功能,避免审计日志的未授权修改、删除和破坏

- 采用Cloudtrail配合日志管理服务等服务对远程访问用户行为进行审计和数据分析

集中管控

|

AWS对象 |

管控方法 |

|

1) 使用AWS Landing Zone的框架设计并实施安全管理VPC,并在其中部署安全管理相关的系统 2) 对云端安全状况进行集中监控,识别各类安全事件,并根据规则报警 3) 部署日志审计系统,对审计数据集中管理,审计记录保留六个月 4) 集中管理安全策略,恶意代码,布丁升级等安全相关的工作 5) 使用云管平台,制定统一的管理策略和管理方法 |

|

AWS服务 |

Control Tower,CloudTrail,S3,AWS Console |

|

第三方的方案 |

网管软件:SolarWinds,云管平台 安全管理平台SoC:中企通信 安全日志管理工具:Splunk,普翔 |

技术相关管理建议:

- 集中管控系统的覆盖范围要涵盖应用(需要等保合规的应用)的各个方面

增强型的要求:

- 审计记录记录信息齐全且正确有效,且使用统一时间同步

- 采用S3的权限控制和多版本管理功能,避免审计日志的未授权修改、删除和破坏

采用Cloudtrail配合日志管理服务等服务对远程访问用户行为进行审计和数据分析

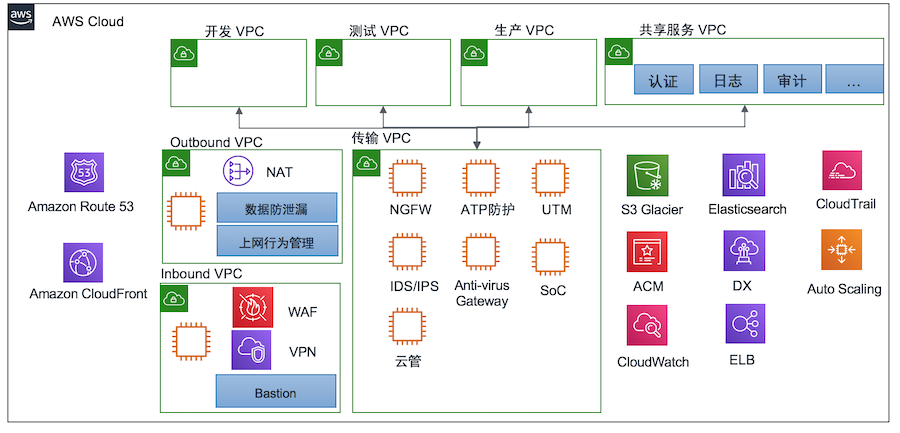

网络与通信安全参考架构

综合上述的技术建议,本文提出针对等保2.0三级要求的基本参考架构,

这个参考架构以等级保护2.0的要求为基础,帮助客户在AWS云上的工作负载提供基本防护能力。

如果企业内部对于安全合规和风险控制有更要的要求,那么建议采用如下的增强型架构:基于AWS Landing zone设计的账号架构,该架构和客户VPC的划分与账号权限密不可分。关于Landing Zone的内容,请参考:https://amazonaws-china.com/cn/solutions/aws-landing-zone/。同时,针对客户的网络与通信部分,参考AWS transit VPC的架构,设计了如下的参考架构:

等级保护的评测是打分模式,客户可以根据自己的实际情况选择部署相应的服务,并不需要部署所有的组件。

部署上述组件的同时,还需要正确的配置和使用这些组件。并在运维过程中,按照要求执行相应的流程。

* 表示AWS中国区域目前不具备此项服务,考虑使用第三方服务实现