那么,行业用户需要关注哪些等保相关的国家标准与行业政策?在国家标准和行业政策的双重要求下,行业用户如何结合业务自身安全需求进行有效的等级保护整改建设?

等保相关国家标准与行业政策

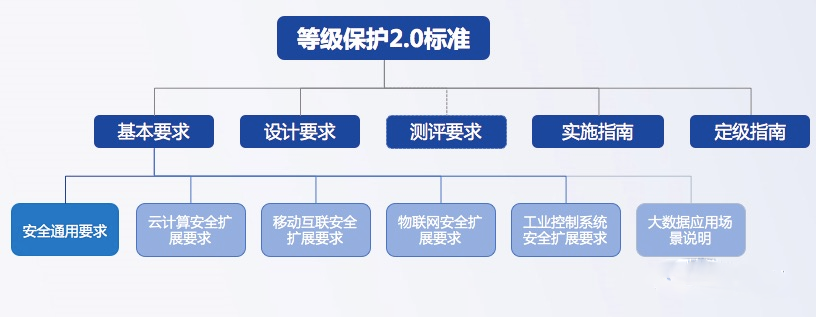

首先盘点一下等级保护2.0的国家标准:

2019年5月10日,《基本要求》、《测评要求》、《安全设计技术要求》国家标准正式发布,并于2019年12月1日起实施。

紧随其后,2019年8月30日《实施指南》正式发布,并已于2020年3月1日实施。

2020年4月28日,《定级指南》正式发布,至此等级保护2.0全套核心标准均已齐备,等级保护全流程均有了可以遵循的国标指引。

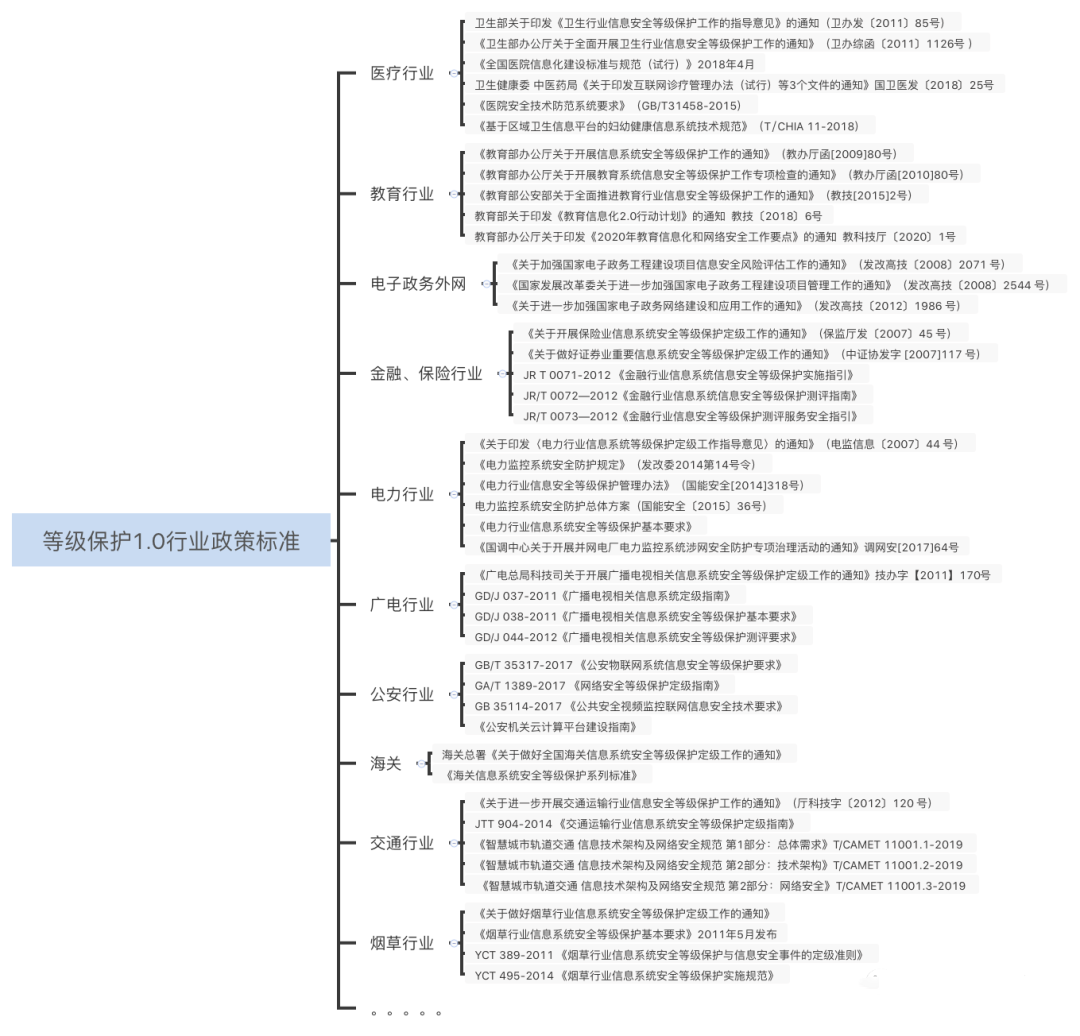

各行各业自等级保护1.0时代起便相继出台了诸多相关的政策文件和标准规范,明确提出了行业等级保护建设的要求和规范。其中,下图列举了几个典型行业现行的等级保护相关的政策、标准:

行业等保整改建设新思路

为了兼顾国家标准和行业特性要求,各行业等级保护建设不能脱离业务需求来空谈网络安全,必须紧密结合核心业务、重要数据、关键网络的实际安全需求,并结合用户当前所处的建设阶段,有序地推进等级保护整改建设工作。

按照等级保护建设的几个阶段,各行业可以按照高风险加固、完整规划、等保+的整改建设思路逐步推进等保整改建设:

1、高风险加固

高风险项是安全建设、等级测评、执法检查关注的重点,消减高风险项则是合规的基线,因此高风险加固是行业等保建设首当其冲的任务。

等级保护2.0标准除通用要求调整外,对于测评结果也调整为优、良、中、差的评定方式,根据分值计算公式结合权重得出最终得分。70以下为差,即不合格。而《等级测评报告模板2019版》中则明确指出:“如果存在高风险安全问题则直接判定等级测评结论为‘差’”,即不合格。

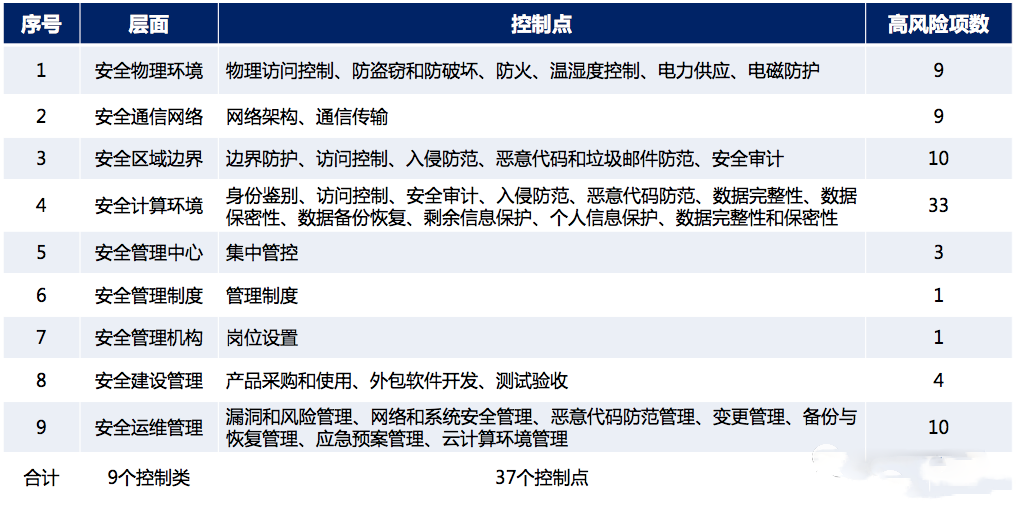

《网络安全等级保护测评高风险判定指引》中规定了80个高风险,分布于等级保护9个控制类37个控制点,基本涵盖了等级保护要求中所有重要要求项。通过技术和管理措施进行高风险项的安全加固,是等级保护测评通过的基础,同时消减高风险有利于保障业务的可用性、有利于应对主管部门检查。

具体80个高风险清单如下:

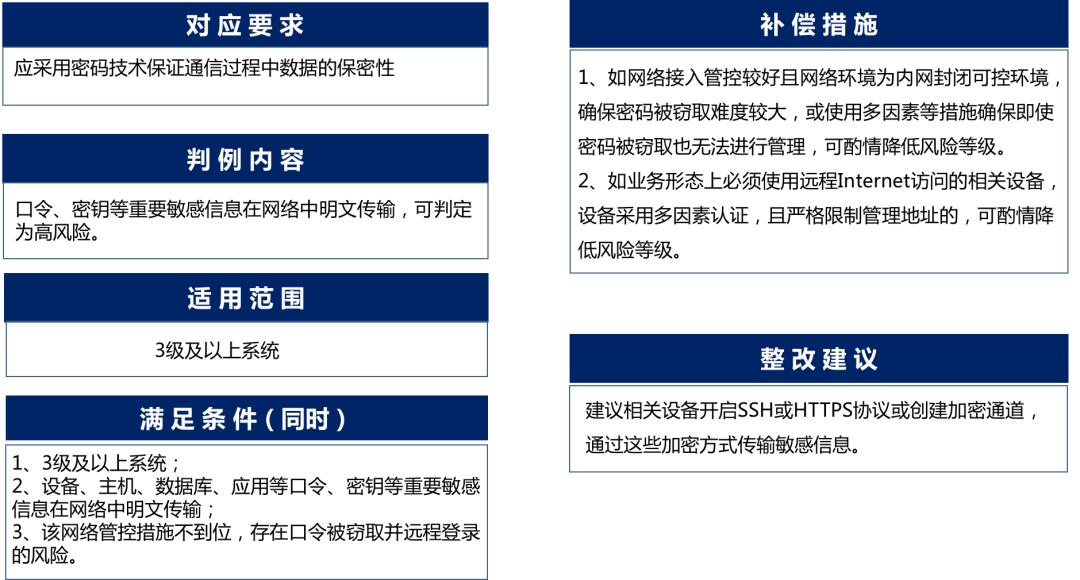

以安全通信网络控制类为例,其高危风险判例及整改建议如下:

2、完整规划

等级保护2.0相对于1.0新增和加强了许多安全要求,结合新要求,各行业应当健全技术、管理体系,全面重构和强化网络安全整体架构。

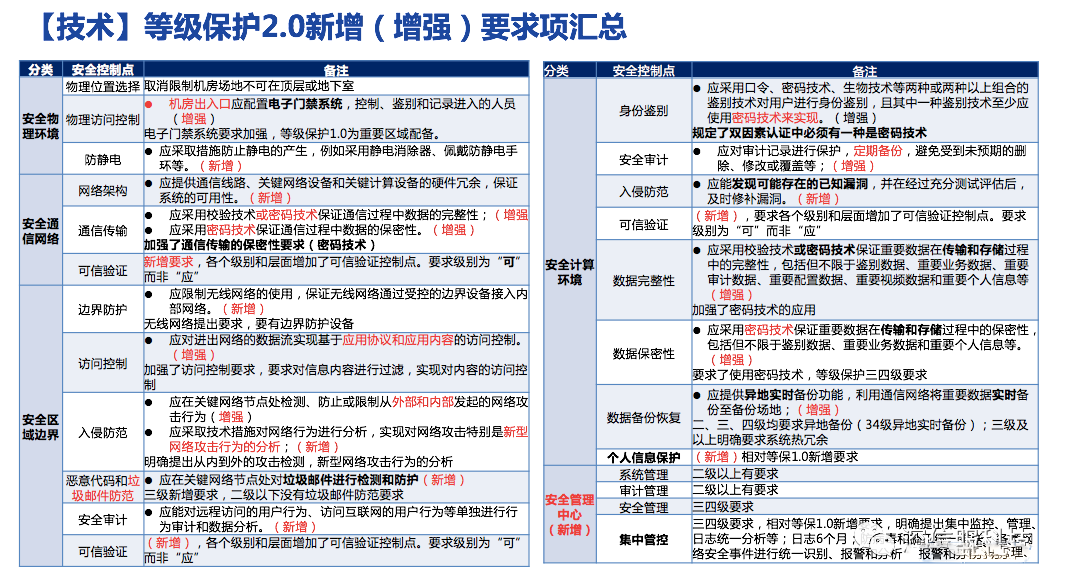

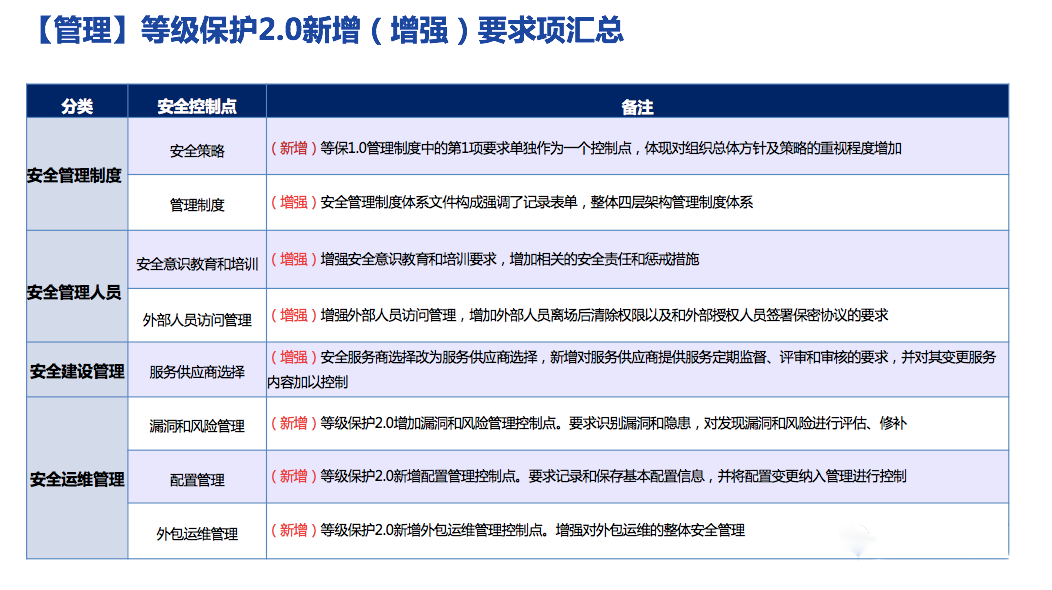

其中等级保护2.0在对抗外部威胁和风险、标准适用性、时效性、易用性、可操作性等方面较等级保护1.0做了很多扩展和增强。充分体现“一个中心、三重防护”的思想,完成了从等级保护1.0标准被动防御的安全体系向事前预防、事中响应、事后审计的动态保障体系转变。等级保护2.0新增或增强的安全控制点,从本质上也反映了近年来勒索软件攻击事件频发、APT攻击组织和影响增多的趋势。

从技术和管理方面梳理等级保护2.0新增或增强要求,完整规划技术和管理体系建设的内容,有利于契合国家标准的基本要求,重构和强化整体安全架构,增强网络安全整体防护水平和能力。

汇总等级保护2.0技术新增或增强技术和管理要求如下表所示:

3、“等保+”建设

脱离业务谈安全和脱离安全谈业务都是不现实的。各行业业务、数据、网络均具有特殊性,针对核心业务、重要数据、关键网络需要进行重点保护,并通过运营推动安全效果的有效落地。

以教育行业为例,校园网站作为核心业务需实现7*24H持续监测、并对网站集群进行整体安全动态防护,出现安全事件需要能够实现及时告警、处置及响应。

针对校园网络核心数据的保护,进行重要业务数据全生命周期的操作审计、设备和网络传播途径的审计,并实现数据流转轨迹可视,业务内部威胁全局分析, 做到敏感数据外泄风险可及时发现,泄密事件追溯取证。

校园统一安全接入(含校园APP接入)作为其关键接入网络之一,除需满足等级保护2.0安全通用要求中各安全层面的控制点、要求项以外,还需满足校园APP接入的移动互联安全要求,统一安全接入平台为教师、学生在外网环境访问业务系统提供单点登录、一站式体验等功能。

最后,通过持续的安全运营,实现资产、脆弱性、威胁和事件的全面监测与感知,并保障技术设备、技术措施和人员、流程及制度的落地。